Listeners:

Principales oyentes:

00:00

00:00

volume_up

chevron_left

-

play_arrow

play_arrow

EN DIRECTO La Primera de Bizkaia

-

play_arrow

play_arrow

Desafío Mortal: el fenómeno tailandés que está arrasando Arrastion Bizkaia

-

play_arrow

play_arrow

Noticias del Cine… ¡Acción! Arrastion Bizkaia

-

play_arrow

play_arrow

Cómo Smallville cambió para siempre la industria Arrastion Bizkaia

-

play_arrow

play_arrow

Trayectoria de Ricky Gervais y “Mortality” Arrastion Bizkaia

-

play_arrow

play_arrow

La agenda de Alazne 19-02-2026 Egunon Bizkaia

-

play_arrow

play_arrow

Baila, canta y cambia el mundo con Hairspray Arrastion Bizkaia

-

play_arrow

play_arrow

Y ya está Egunon Bizkaia

-

play_arrow

play_arrow

Si tienes pulmones, esta receta es para ti Egunon Bizkaia

-

play_arrow

play_arrow

Pues igual la culpa es tuya Egunon Bizkaia

-

play_arrow

play_arrow

Wonka: Origen del chocolatero soñador Arrastion Bizkaia

share

close

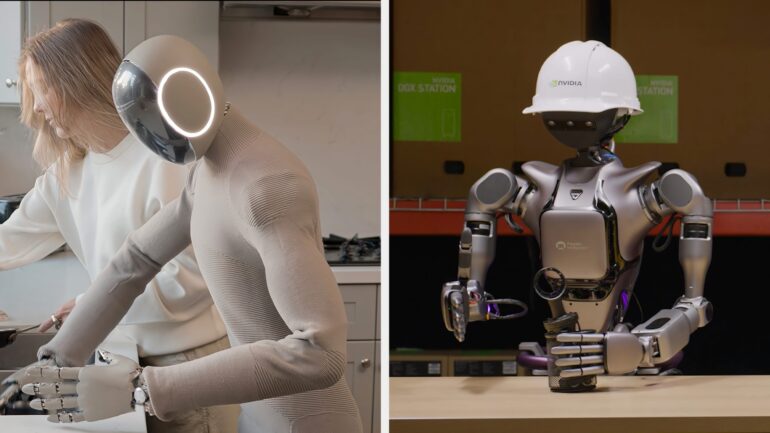

Los ataques de ransomware han alcanzado un nuevo nivel y ya aprovechan tácticas sofisticadas para conseguir acceder a tu ordenador. Si eres usuario de Microsoft Teams presta atención, puesto que un nuevo ataque podría poner en riesgo tus datos y los de otras personas conectadas a tu red.

Una investigación realizada por la firma de ciberseguridad Sophos reveló el modus operandi de múltiples ataques dirigidos a empresas. Según los investigadores, los atacantes explotan una función de Microsoft Teams para enviar miles de correos electrónicos a una bandeja. Simultáneamente, un hacker se disfrazará de una persona de soporte técnico y contactará a la víctima, prometiendo resolver el problema.

De acuerdo con los expertos en ciberseguridad, los hackers utilizan una configuración predeterminada que permite que dominios externos contacten a personas de una organización. Este patrón de ataque se divide en múltiples etapas y comienza con el bombardeo de correos electrónicos en períodos cortos a una víctima.

Según los ingenieros de Sophos, los hackers pueden enviar hasta 3.000 emails a un solo destinatario en un período de 45 minutos. Posteriormente, los atacantes utilizarán todo su encanto para convencerte de que instales Quick Assist, una herramienta de soporte técnico de Microsoft que permite tomar el control del PC a distancia. Si accedes, el hacker establecerá una sesión remota para desplegar el malware y comprometer el sistema.

En otro ataque, los hackers utilizaron un archivo JAR malicioso y scripts de Python para infiltrarse en el sistema. El archivo JAR ejecutó comandos PowerShell para descargar un ejecutable legítimo de ProtonVPN, que posteriormente fue cargado con una DLL maliciosa para otorgar acceso remoto. Los atacantes también usaron herramientas de Windows para recopilar información del sistema y desplegar malware secundario.

Cómo evitar los ataques de ransomware en Microsoft Teams

Los ataques por medio de Teams aprovechan una configuración predeterminada de la aplicación, por lo que el primer paso sería restringir el acceso externo. Las configuraciones que permiten llamadas y chats en Teams desde dominios externos deben deshabilitarse, a menos que sean estrictamente necesarias.

El bombardeo de correos electrónicos podría resolverse al implementar filtros de spam que detecten y bloqueen un intento de ataque por este medio. Otro paso fundamental es deshabilitar Quick Assist, la herramienta de soporte de Microsoft que permite que el hacker establezca el control a distancia.

Si bien los ataques no se atribuyen a un actor malicioso en específico, su despliegue utiliza patrones similares FIN7, un grupo de hackers rusos que ha efectuado fraudes financieros y delitos cibernéticos desde hace más de una década. Hace unos meses, expertos en ciberseguridad descubrieron que FIN7 alojaba generadores de IA maliciosos que infectaban equipos con supuestos deepfakes de famosas.

Escrito por Mozoilo Irratia

Publicaciones similares

EN DIRECTO

El Rincón Oscuro

¡Madrugamos con el programa más gamberro de la radio! Se hace la magia de Miss Daisy, Mr Hyde, Dr Jekyll y La Voz. De lunes a viernes de 5 a 7 de la mañana.

closesiguientes programas

Egunon Bizkaia!

con Aritz Apraiz

07:00 - 14:00

Eduardo Bilbao!

Arrastion Bizkaia!

14:00 - 17:00

Nayra Rasines!

Arrastion Bizkaia!

17:00 - 20:00

Dentro Pista

con el maestro Kapi

20:00 - 22:00

Burdinola

22:00 - 23:00

ÚLTIMAS NOTICIAS

ABIERTO EL PLAZO PARA SOLICITAR LAS AYUDAS “TAN CERCA 2026” DIRIGIDAS AL SECTOR CULTURAL DE BILBAO, SANTANDER Y LOGROÑO

SIGUE ABIERTO EL PLAZO PARA SOLICITAR ACREDITACIONES PARA EL FESTIVAL MUSIKA-MÚSICA 2026

LOS BAILABLES CONTINÚAN EN EL PABELLÓN DE LA CASILLA DURANTE EL MES DE MARZO

EL COMPROMISO DE LAS COMUNIDADES DE PROPIETARIAS Y PROPIETARIOS DE BILBAO CON LA CONSERVACIÓN DEL PATRIMONIO EDIFICADO ES SOBRESALIENTE

MUSIKA-MÚSICA PROGRAMA TRES FUNCIONES DEL ESPECTÁCULO FAMILIAR “LUMINA” LOS DÍAS 7 Y 8 DE MARZO

LISTA MUSICAL

Copyright Mozoilo Irratia

Comentarios de las entradas (0)